DSGVO von 18 % der Unternehmen noch nicht umgesetzt: Panda Security bietet Datenschutz und fortschrittliche IT-Security in einer gemeinsamen Lösung / „Data Control“-Modul ermöglicht DSGVO-konforme Erfassung, Schutz und benutzerfreundliche Auswertung

Laut einer Umfrage des Marktforschungsinstituts YouGov* ist die Meinung über den Nutzen der DSGVO in Deutschland gespalten. Mehr als die Hälfte der Befragten (56 %) glaubt, dass die neue Regelung keinen Einfluss auf die Sicherheit ihrer Daten im Internet hat. Lediglich 13 % sehen eine Verbesserung. Gleichzeitig zeigt eine aktuelle Studie von techconsult**, bei der 259 deutsche Unternehmen verschiedener Größenordnung zur DSGVO befragt wurden, dass 18 % der befragten Unternehmen und öffentlichen Verwaltungen noch nicht einmal mit der Umsetzung begonnen haben. Ein besonders großer Nachholbedarf zeigt sich im Handel (27 %) und bei Industrie-Unternehmen (21 %). Lediglich 43 % aller Befragten schätzen ihre unternehmensinternen Abläufe als DSGVO-konform ein – und das, obwohl erste Bußgelder bei Verstößen bereits verhängt wurden.

Dabei hilft der Einsatz von Software-Lösungen für das Datenschutzmanagement viele mit der DSGVO einhergehende Prozesse enorm zu vereinfachen. Denn schließlich gilt es sicherzustellen, dass Rechte von Betroffenen eingehalten, Auskünfte fristgerecht erteilt und Verarbeitungsvorgänge dokumentiert werden. Trotz der umfassenden Vorteile stellt die Studie keinen ausgeprägten Einsatz von entsprechenden Lösungen fest. Nur 33 % der befragten Unternehmen haben eine Software für die automatisierte Einhaltung der DSGVO im Einsatz, während 38 % noch nicht über solche Möglichkeiten verfügen. Allerdings plant hiervon die Hälfte die Einführung derartiger Lösungen.

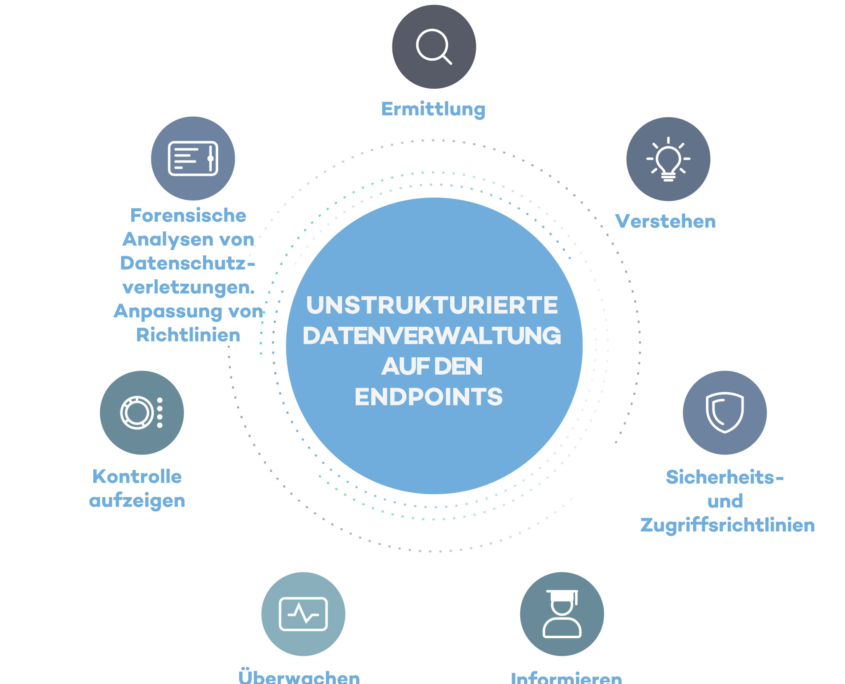

Bei der Wahl der richtigen Lösung gilt es, einiges zu beachten: Denn es sollte nicht nur die Datenermittlung einfach gestaltet und eine umfassende Datenüberwachung zum effektiven Schutz vor Missbrauch gegeben sein. Ebenso wichtig ist die aufschlussreiche Dokumentation inklusive anwenderfreundlicher Visualisierung, die Echtzeit-Warnung bei Datenlecks und der schnelle Abruf von Reports im Falle von Anfragen oder meldepflichtigen Datenpannen. Das bietet Panda Security mit „Data Control“, einem Datensicherheitsmodul, das vollständig in die IT-Security-Plattform „Adaptive Defense 360“ integriert ist.

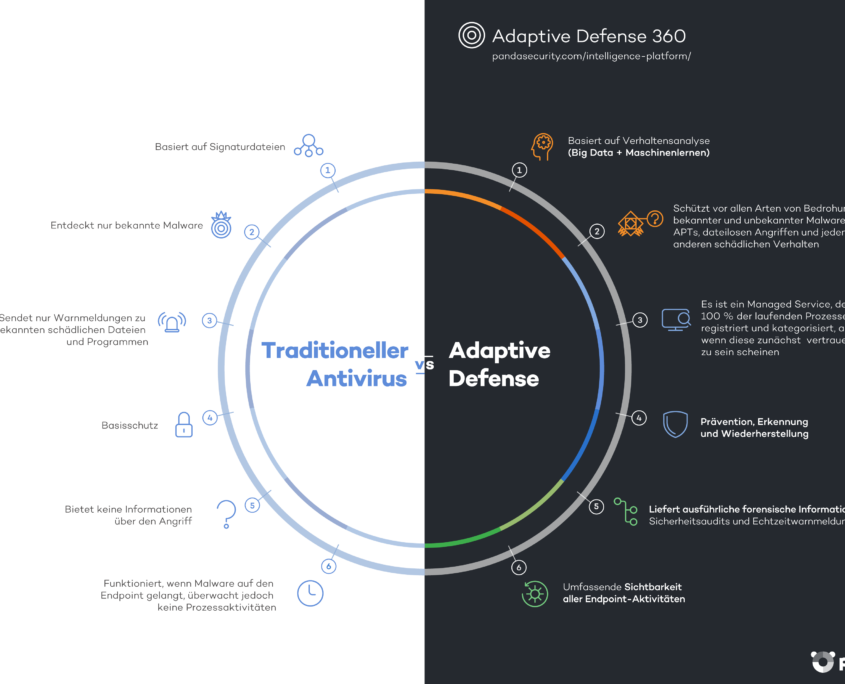

Während „Adaptive Defense 360“ umfassenden Schutz vor Malware sowie Zero-Day-Angriffen und neuartigen Bedrohungen auf Grundlage der Überwachung und Analyse aller relevanten Ressourcen auf allen Endpoints bietet, unterstützt das Erweiterungstool „Data Control“ Unternehmen bei der Einhaltung von Datenschutzbestimmungen. Es bietet die Möglichkeit, effektiv und anwenderfreundlich personenbezogene sowie sensible Daten sowohl in Echtzeit als auch während des gesamten Lebenszyklus auf Endpoints und Servern zu ermitteln und zu schützen.

Unternehmen müssen in der Lage sein, die unkontrollierte Vermehrung unstrukturierter Daten zu verringern. „Data Control“ identifiziert Dateien mit personenbezogenen Daten (PII) sowie Benutzer, Endpoints und Server im Unternehmen, die auf diese personenbezogenen Daten zugreifen. Hierzu wird ein indiziertes Inventar aller Daten erstellt. Dort werden unstrukturierte personengebundene Daten mit Anzahl des Vorkommens der verschiedenen Datentypen, inklusive automatischer Klassifizierung aller Informationen gespeichert. Die Klassifizierung kombiniert verschiedene Techniken und Algorithmen des maschinellen Lernens, die die Ergebnisse optimieren und gleichzeitig Fehlalarme und Ressourcenverbräuche auf den Geräten verringern. Es werden proaktive Maßnahmen implementiert, um den Zugriff auf PII zu verhindern, darunter Berichte und Echtzeitwarnungen über die unbefugte sowie verdächtige Verwendung, Übertragung und Exfiltration von Dateien mit personenbezogenen Daten.

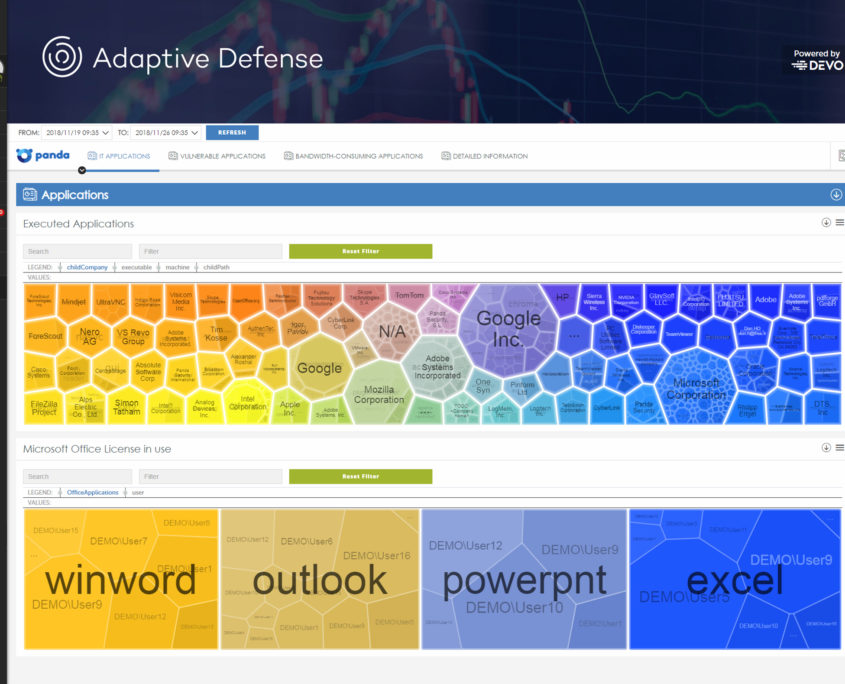

Die Ergebnisse der Datenüberwachung und -ermittlung werden kontinuierlich via „Data Control“ auf der „Adaptive Defense“-Plattform sowie im optional hinzubuchbaren „Advanced Reporting Tool“ synchronisiert. Dieses Modul bietet die Möglichkeit, alle Ereignisse, die ruhende, verwendete und übertragene Daten betreffen, sowohl in Echtzeit als auch retrospektiv bis zu einem Jahr auf den Geräten auszuwerten. Ein wichtiger Punkt – denn kommt es im Unternehmen zu meldepflichtigen Datenschutzpannen, muss die zuständige Aufsichtsbehörde innerhalb von 72 Stunden darüber informiert werden und im Folgenden auch eine Dokumentation zur Verfügung stehen. Die techconsult Studie zeigt jedoch, dass viele Unternehmen unvorbereitet sind, sollte es zu einer Panne kommen. Lediglich 39 % der Unternehmen haben festgelegte Prozesse und wissen im Falle von Datenschutzverletzungen exakt, was zu tun ist. „Data Control“ zeigt einen leicht umsetzbaren und anwenderfreundlichen Lösungsweg für diese Problematik auf und bietet eindeutige Reports sowie Dokumentation, inklusive eines Nachweises über die DSGVO-Konformität des Unternehmens. Dabei können Warnmeldungen sowie vordefinierte Berichte individuell gestaltet und an die spezifischen Bedürfnisse jedes Unternehmens angepasst werden.

* Quelle: https://yougov.de/news/2019/02/05/dsvgo-die-halfte-sieht-keinen-einfluss-auf-die-sic/

**Quelle: https://www.techconsult.de/dsgvo-index-studie

Ansprechpartner für Journalisten: Nadine Konstanty • nadine(at)konstant.de